La procedura per l’aggiunta e/o la sostituzione del domain controller qui vista anche se effettuata su sistemi Windows 2000 Server è valida anche per l’ambiente Windows Server 2003.

Vediamo come sia possibile sosituire un Domain Controller, magari perché giunto alla fine della sua vita operativa, con un altro trasferendo a quest’ultimo il ruolo di master del dominio.

La procedura si articola in 4 fasi principali,

-

promozione a Domain Controller del nuovo server

-

installazione servizio DNS

-

replica del Global Catalog nel nuovo Domain Controller

-

trasferimento dei ruoli FSMO con “demotion” del vechio Domain Controller

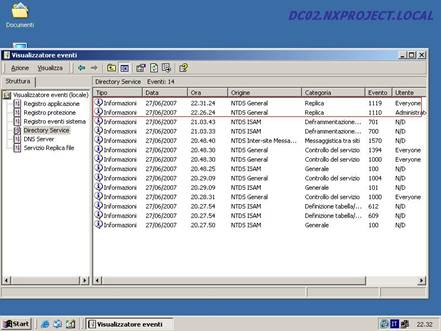

Nel nostro esempio disponiamo di due server, entrambi con Windows 2000 Server SP4, li chiameremo DC01 e DC02. Il DC01 oltre ad essere domain controller nel dominio ha anche il ruolo di server DHCP nonché di file server, avremo quindi modo di vedere come trasferire i dati dai due DC mantenendo i permessi assegnati, inoltre abbiamo creato dei degli utenti e aggiunto un computer in modo da rendere più realistico l’esempio.

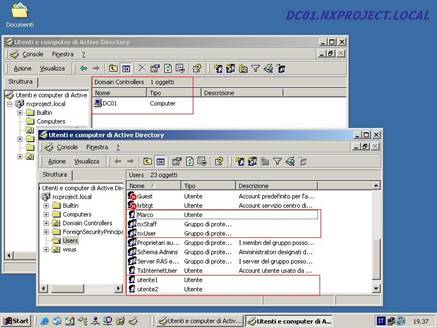

Fig. 1 DC01 ed elementi di active directory creati ad esempio

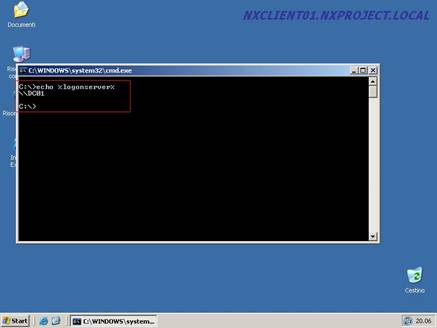

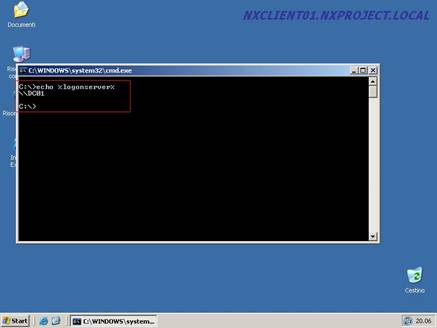

Fig. 2 il client aggiunto al domino mostra il server a cui l’utente ha fatto logon

Parametri

I parametri del nostro esempio sono:

Nome dominio: nxproject.local

Primo Domain Controller

| Nome |

dc01.nxproject.local |

| IP |

192.168.1.1 |

| Subnet |

255.255.255.0 |

| DNS |

192.168.1.1 |

Secondo Domain Controller

| Nome |

dc02.nxproject.local |

| IP |

192.168.1.2 |

| Subnet |

55.255.255.0 |

| DNS |

192.168.1.1 prima della promozione |

| DNS |

192.168.1.2 dopo la promozione |

Client

| Nome |

nxclient01.nxproject.local |

| IP |

DHCP |

| Subnet |

DHCP |

| DNS |

DHCP |

1 Promozione del Nuovo Domain Controller (DC02)

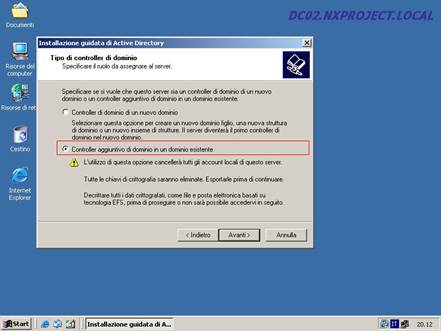

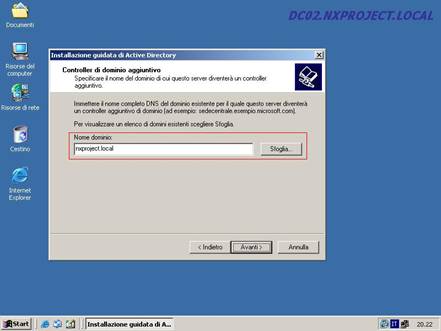

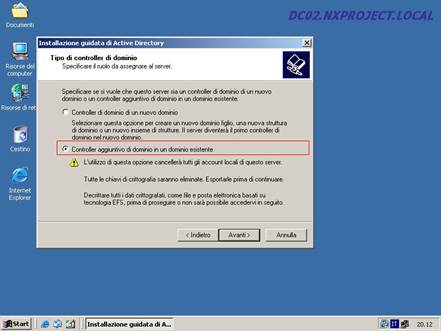

Avviamo la procedura di elevazione a controller di dominio, (Start –à Esegui digitare dcpromo.exe e premere invio) seguiamo il wizard per la promozione, quando richiesto scegliere la voce “Controller aggiuntivo di dominio in un dominio esistente” e proseguire (fig. 3)

Fig 3. opzione aggiunta controller

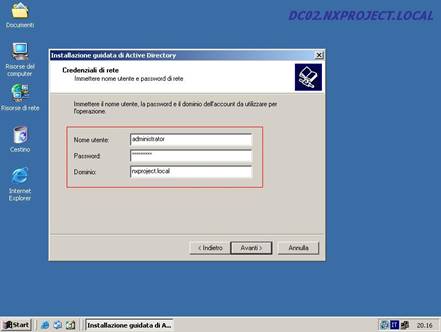

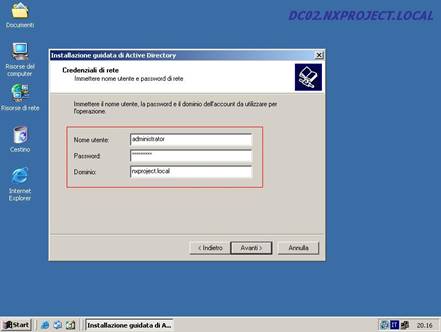

A questo punto ci viene richiesto di indicare un account per il dominio specifico, (fig. 4)

Fig 4 credenziali per il dominio specificato

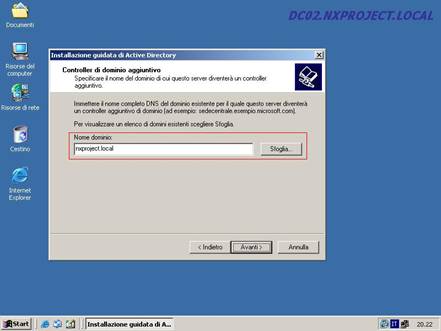

Proseguendo ci viene chiesto di indicare il nome dns del nostro dominio, che in questo caso sarà nxprojec.local (fig. 5)

Fig 5. indicazione del nome dns del dominio

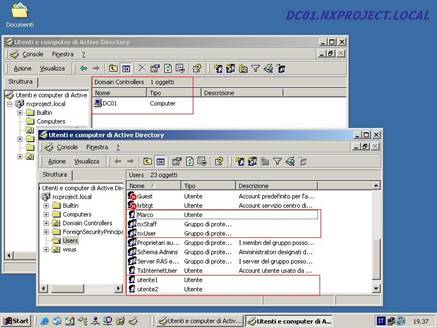

Proseguiamo con l’operazione confermando i dati che ci vengono indicati, come una normale operazione di promozione a Domain Controller.Terminata la procedura e riavviato il server DC02, portiamoci sul DC01 e apriamo “Utenti e computer di Active Directory” , selezioniamo “domain controller” e troveremo oltre al DC01 anche il DC02 (fig. 6), facendo la stessa operazione dal nuovo domain controller avremmo ovviamento lo stesso risultato.

Fig 6. il nuovo Domain Controller è presente in active directory

Ora il server è stato aggiunto ed è un controller di dominio ma ci sono ancora dei passi fondamentali prima spegnere il vecchio server.

2 Installazione server DNS

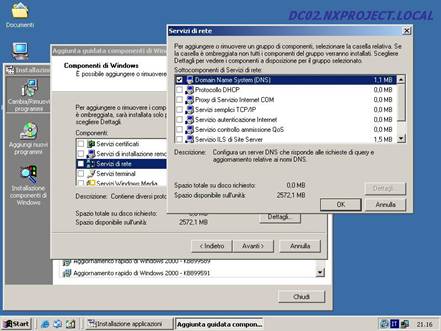

Prima di iniziare l’installazione del server DNS su DC02 è necessario attivare e/o verificare che sia attivo il trasferimento di zona

Fig 7. Verifica trasferimento di zona

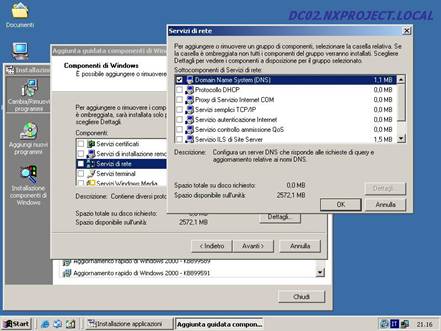

Verificare che “Consenti trasferimenti di zona” si attiva, selezionando la voce “a qualsiasi server” il DNS verrà replicato a tutti i server DNS della rete, “solo a server elencati nella scheda dei server de nomi” replicae il DNS solo ai server elencati nella scheda, “solo ai seguenti server” replica solo hai server che vengono specificati di seguito, al termine selezionare “OK” e passiamo a DC02 da pannello di controllo, installazione applicazioni selezioniamo “installazione componenti di Windows” , “Servizi di rete” click su dettagli e selezioniamo “Domain Name System (DNS)”

Fig 8. Installazione servizio DNS su DC02

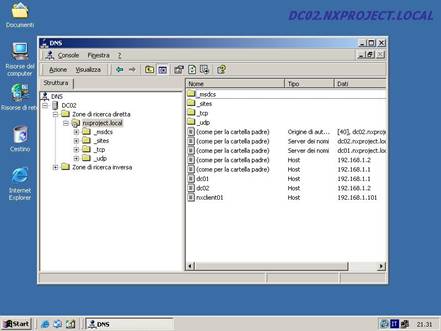

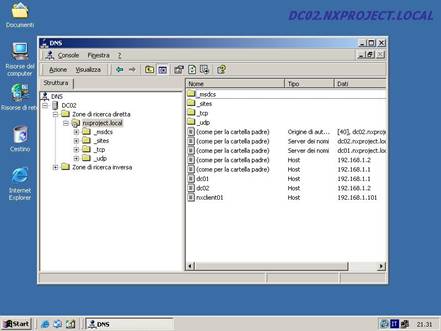

Confermiamo la selezione con “OK”, click su “Avanti” . Al termine dell’installazione il server dns su DC02 dovrebbe contenere già una replica del DNS

Fig 9. DNS installato e pronto su DC02

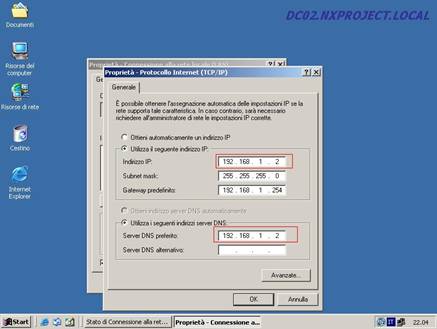

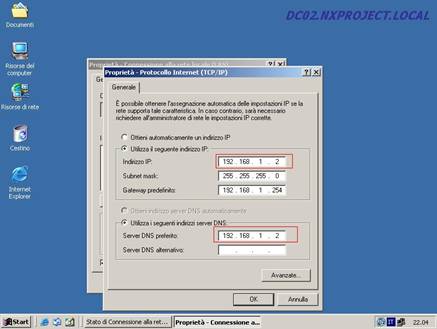

Ora impostiamo come server DNS preferito l’indirizzo IP di DC02 .

Fig 10. Impostazione server DNS preferito

3 Trasferire il Global Catalog

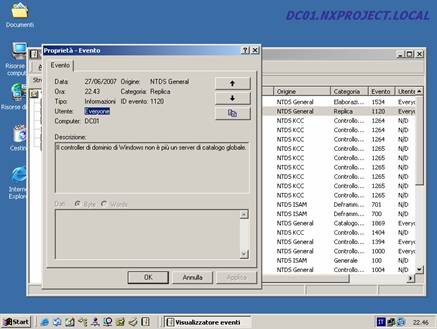

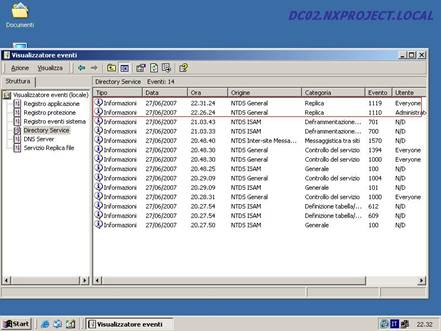

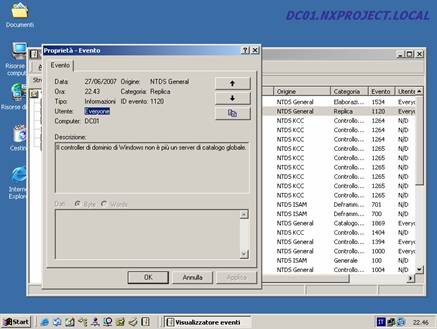

L’impostazione che consente la replica del Global Catalog è possibile configurarla da uno qualunque dei due domain Controller, apriamo “Siti e servizi di Active Directory” espandiamo “Sites”, espandiamo “Nome-predefinito-primo-sito”, espandiamo “server” e seleziona DC02, sulla sinistra selezioniamo “NTDS Settings” con il tasto desto e selezioniamo la voce “proprietà”, ora attiviamo la voce “Catalogo Globale” ie confermiamo la schermata.Importante la replica del Global Catalog non è immediata, il tempo varia sia in base alle impostazioni del server sia in base alla complessa della rete, ad ogni modo per avere un’idea del tempo necessario, accedendo al registro degli eventi in “directory service” e cercare l’evento 1110 con origine “NTDS General”

Fig 11.

Si potrà avere una stima del tempo necessario per completare l’operazione di elevazione del server a Global Catalog Una volta che DC02 è Global Catalog procediamo con la rimozione del Global Catalog da DC01, in maniera analoga all’operazione svolta per elvare DC02 a Global Catalog, accediamo quindi a “Siti e servizi di Active Directory” ,“Sites”, “Nome-predefinito-primo-sito”, “server” e seleziona DC01, sulla sinistra selezioniamo “NTDS Settings” con il tasto desto e selezioniamo la voce “proprietà”, togliere il flag alla voce “Catalogo Globale” e confermiamo la schermata, come prima l’operazione non è immediata. Per sapere quando è terminata accedere al registro degli eventi di DC01, “directory Service” e cerchiamo l’evento 1119 origine NTDS Service

Fig 12.

Inolte è possibile trovare un avviso sempre in “directory services” 1534 origine “NTDS General” indicando l’incompatibilità per il vecchio server di essere master del Dominio e non Global Catalog

4 Trasferimento dei ruoli FSMO

Passiamo all’ultima fase, il trasferimento dei ruoli FSMO al nuovo server, questa procedurà può essere eseguita in due modi, il primo attraverso lo wizard per il demotion che disinstallerà active directory trasferendo automaticamente i ruoli al nuovo server, il secondo metodo consiste nel trasferimento manuale attravesrso lo strumento ntdsutil.exe operazione che può essere utile per la promozione di un secondo domain controller qualora il primo debba improvvisamente cessare di essere operativo, o se si volesse mantenere l’attuale domain controller. Qual’ora il primo domain controller sia anche file server o server DHCP ritengo opporturno trasferire i dati se file server e le impostazioni sulla configurazione dell’eventuale DHCP server, per tali operazioni potete consultare la nostra documentazione ai seguenti link

4.1 Utilizzo FSMO

Analizziamo entrambi i metodi, iniziamo con il ntdsutil.exe.Portiamoci sul vecchio server dopo aver installato i suppot tools , scaricabili qui per windows 2000 e qui per windows 2003, andiamo su start -> programmi -> Windows support Tool -> tools -> command prompt ed inserire i seguenti comandi

ntdsutil

roles

connections

connect to server DC02

quit

Fig. 13 ntdsutil.exe

ora siamo connessi al server DC02, ovviamente al comando connect to server DC02 dovrete sostituire DC02 con il nome del vostro server, procediamo ora all trasferimento dei ruoli

transfer domain naming master

transfer infrastructure master

transfer pdc

transfer rid master

transfer schema master

quit

quit

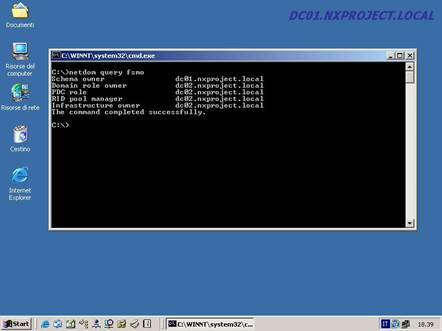

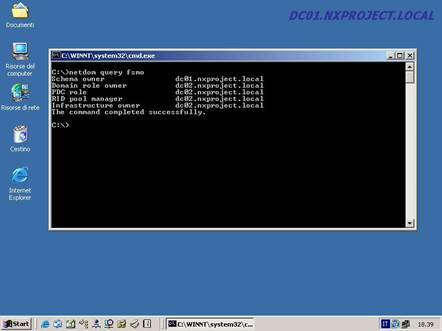

ora abbiamo definitivamente trasferito tutti i ruoli al nuovo domain controller, se vogliamo effettuare una verifica al prompt dei comandi digitiamo netdom query fsmo

Fig. 14 query netdom

questa procedura è consigliata nel caso in cui si voglia mantenere ancora operativo il vecchio server, magari come secondo domain controller oppure nel caso un cui si vogliano trasferire i ruoli ad altro server nel caso in cui quello attuale non sia operativo, infatti anche se trasferice i ruoli resta poi un’operazione di “pulizia” da effettuare sul nuovo domain controller, operazione volta alla eliminazione dei record dns ancora presenti nonché le voci in “siti e servizi di active directory” .

4.2 Disinstallazione Active Directory

Ora vediamo come è possibile abbassare il vecchio server e trasferire automaticamente i ruoli FSMO al nuovo attraverso la procedura di disinstallazione di active directory Portiamoci sul vecchio server start -> esegui -> dcpromo e premiamo invio, procediamo con Avanti

Nella schermata “Rimozione di active directory” è importante NON attivare “Questo server è l’ultimo controller di dominio nel dominio” e andiamo su “Avanti” indichiamo la password che avrà l’utente administrator locale al termine dell’operazione e andiamo “avanti”.

Fig. 15 disinstallazione AD

Ora è iniziata la procedura di disinstallazione di active directory dal nostro DC, al termine riavvio la macchina.Al termine portiamoci sul nuovo DV, apriamo il prompt dei comandi dei support tools e digitiamo Netdom query fsmo , vedremo che il nuovo DC è divenuto automaticamente detentore dei ruoli.

Fine

Abbiamo terminato, una base alla procecedura scelta possiamo ora decidere di mettere a nanna il vecchio server o mantenerlo operativo per un DC di backup per active directory, qual’ora il server fosse un server DHCP (come nell’esempio) o magari sia anche un file server vi rimandiamo a i seguenti articoli su come migrare la configurazione del server DHCP e come trasferire condivisioni, file e cartelle tra i due server.

.png)